Почти каждая статья по системам шифрования и криптографическим методам иллюстрируется примере отношений Алисы с Бобом и прочими метафизическими личностями [1]. В продолжение темы информационной безопасности в интернете вещей и Big Data, сегодня мы поговорим о том, как именно криптография помогает защитить каналы передачи данных и IoT-устройства от перехвата управления и утечек информации.

Криптографические методы интернета вещей

Прежде всего, напомним, что интернет вещей состоит из нескольких уровней:

- smart-приборы – конечные IoT-устройства (датчики, сенсоры, контроллеры и пр.), которые собирают малые данные с технологического оборудования или бытовой техники и передают их в сеть;

- каналы передачи данных – проводные и беспроводные сетевые протоколы (Serial, RS-485, MODBUS, CAN bus, OPC UA, BLE, WiFi, Bluetooth, 6LoRaWAN, Sigfox и пр.) для отправки информации с конечных IoT-устройств на промежуточные шлюзы и в облака;

- сетевые шлюзы и хабы – роутеры, объединяющие и подключающие конечные устройства к облачной IoT-платформе;

- облачная Big Data система (IoT-платформа) – удаленный сервер или кластер в датацентре, на котором развернуто ПО для приема, обработки, хранения и анализа информации.

Для защиты каналов передачи данных и программных приложений, в т.ч. Big Data, от утечек информации применяются современные криптографические методы [2]:

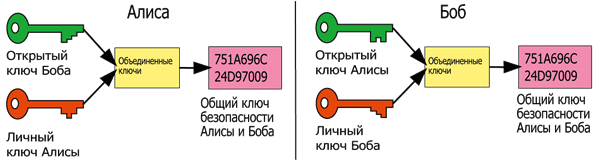

- симметричные (DES, AES, ГОСТ 28147-89, Camellia, Twofish, Blowfish, IDEA, RC4 и др.) и асимметричные (RSA и Elgamal) алгоритмы;

- электронная подпись (ЭЦП);

- хеш-функции (MD4, MD5, MD6, SHA-1, SHA-2, ГОСТ Р 34.11-2012);

- управление ключами;

- квантовая криптография.

В разных странах приняты национальные стандарты шифрования, например, в США с 2001 года используется симметричное шифрование AES (Advanced Encryption Standard) на основе алгоритма Рэндала с длиной ключа 128, 192 и 256 бит. В России действует стандарт ГОСТ 34.12-2015 с режимами шифрования блока сообщения длиной 64/128 битов и длиной ключа 256 бит. Также, для создания ЭЦП применяется алгоритм ГОСТ Р 34.10-2012 [2]. Эти методы реализованы в IoT-системах, как в протоколах передачи данных, так и в самих smart-устройствах. Используемые при этом варианты шифрования и алгоритмы криптографии для кодирования сообщения, а также математические криптофункции делают расшифровку сообщения невозможной без секретного ключа [3].

Криптографические протоколы IoT и Big Data систем

Наиболее популярными криптографическими протоколами в IoT и Big Data системах являются следующие:

- набор межсетевых протоколов IPsec (IP Security) для аутентификации, проверки целостности и шифрования IP-пакетов, а также защищённого обмена ключами в интернете. Часто применяется для организации VPN-соединений.

- TLS (Transport Layer Security) – протокол защиты транспортного уровня, обеспечивающий защищённую передачу данных между узлами в интернете на основе асимметричного шифрования для аутентификации, симметричного шифрования для конфиденциальности и кодов аутентичности сообщений для сохранения их целостности. Данный протокол широко используется в веб-приложениях, электронной почте, мессенджерах и IP-телефонии (VoIP).

- Kerberos – сетевой протокол взаимной аутентификации клиента и сервера перед установлением связи между ними. Широко используется в Big Data системах и входит в состав некоторых дистрибутивов Apache Hadoop (HortonWorks, MapR).

Также очень часто в IoT-системах используется протокол 6LoWPAN (IPv6 over Low-Power Wireless Personal Area Networks), который позволяет безопасно передавать пакеты IPv6 в небольших фреймах канального уровня поверх маломощных беспроводных персональных сетей. Подробнее об этом протоколе мы рассказывали здесь.

Криптографические микрочипы для защиты IoT-устройств

Несмотря на то, что во многие IoT-устройства встроены энергоэффективные микрочипы криптографической защиты, они не защитят от взлома или утечки данных, если пользователь smart-прибора не применяет их по назначению или злоумышленник проявляет особую настойчивость. Например, закрытые ключи можно считать из памяти IoT-устройства, вычислить по динамическому изменению тока питания или даже по электромагнитному излучению [4].

Усилить безопасность smart-приборов поможет установка дополнительной защитной электроники — миниатюрных компонентов, которые соединяют периферийные устройства с принимающими микроконтроллерами или микропроцессорами, и отвечают за персонализированные сертификаты, безопасное размещение закрытых ключей и управление криптографическими элементами [4].

Аналогичным образом можно защитить шлюз, который собирает малые данные от smart-устройств и передает их в облачную IoT-платформу. Для этого к главному процессору IoT-шлюза устанавливается дополнительный микрочип, который обеспечивает бесперебойное TLS-соединение с сервером и выполняет задачу обеспечения шлюза ресурсами по протоколам HTTPS или MQTTS [4]. Отметим, что эти прикладные протоколы семейства TCP/IP также широко используются в программной части IoT-систем, на стороне облачной Big Data платформы для отправки/приема запросов и управления очередями сообщений в брокерах RabbitMQ, Apache Qpid, Apache ActiveMQ и Apache Kafka [5].

Зачастую производители микроконтроллеров для IoT-устройств встраивают в них специализированное оборудование для реализации криптографических алгоритмов. Например, крупный производитель микрочипов Texas Instruments включает в свои микросхемы ускоритель алгоритма AES, который реализует процессы шифрования и дешифрования. Аналогичные аппаратные ускорители применяются для других распространенных криптографических функций, в частности, для MAC-алгоритма аутентификации, используемого для проверки достоверности [3].

Наиболее распространенным MAC-алгоритмом является функция SHA (Secure Hash Function), утвержденная Национальным институтом стандартов и технологий США. Для ее выполнения в микроконтроллерах IoT-устройств предусмотрены свои ускорители. Например, микроконтроллеры Kinetis от компании Freescale имеют сопроцессор для ускорения AES и SHA, который может работать автономно от центрального процессора и использовать выделенную память, чтобы команды и данные могли быть буферизованы для устройства криптографического ускорения.

IoT-электроника компании Atmel обеспечивает безопасность с помощью устройства защиты памяти. Оно использует симметричную аутентификацию, шифрование данных и MAC-функции, чтобы обеспечить безопасное хранение информации через стандартный последовательный интерфейс микроконтроллера. Благодаря дополнительным схемам определения несанкционированного доступа информация защищена от атак внешних устройств.

Компания Maxim Integrated производит серию микросхем с аппаратной реализацией стандарта SHA-256 для безопасной передачи данных с помощью обычного однопроводного интерфейса. Распознавание ведущего IoT-устройства ведомым защищает память от изменений, которые может внести неидентифицированный прибор. Это обеспечивает сверхвысокую надежность, что актуально в IoT-устройствах, когда аутентификация прибора определенного производителя предотвращает использование поддельной техники. В прикладном смысле это важно, если показания датчиков используются, например, для расчета платы за коммунальные услуги [3].

Как обеспечить безопасное хранение больших данных в облачном кластере IoT-платформы, узнайте на наших практических курсах в специализированном учебном центре для руководителей, аналитиков, архитекторов, инженеров и исследователей Big Data в Москве:

| DSEC: Безопасность озера данных Hadoop | HADM: Администрирование кластера Hadoop |

Источники

- https://ru.wikipedia.org/wiki/Алиса_и_Боб

- https://ru.wikipedia.org/wiki/Криптография

- https://www.terraelectronica.ru/news/5118

- https://controlengrussia.com/internet-veshhej/bezopasnost-interneta-veshhej/

- https://habr.com/ru/company/itsumma/blog/416629/