Мы уже рассказывали про самые критичные уязвимости Kubernetes за последние 2 года. Продолжая тему информационной безопасности в контейнерах Big Data систем, сегодня мы поговорим, почему популярнейшая DevOps-технология так чувствительна к хакерским атакам. Читайте в нашей статье об основных факторах нарушения cybersecurity в DevOps-инфраструктуре на примере Kubernetes и Docker.

Основные векторы атак на Kubernetes

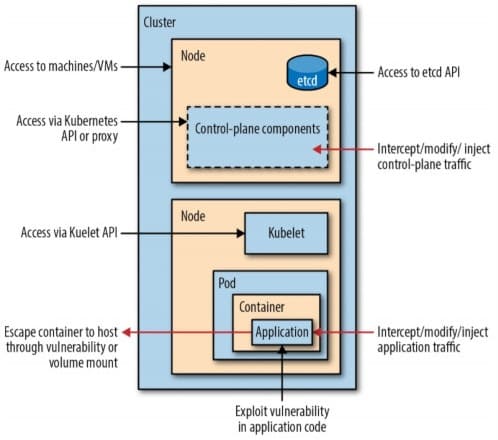

Kubernetes – это многокомпонентная система со сложной архитектурой, каждый элемент которой может быть подвергнут хакерской атаке [1]:

- Узлы – рабочие серверы (Worker Node), где запускаются контейнеры приложений и другие компоненты Kubernetes (агенты, прокси-серверы и пр.), а также главный мастер-сервер, который управляет всем кластером рабочих узлов (подов) и развертыванием модулей на этих узлах (Master Node);

- Поды (pods) – элементарные единицы развертывания и адресации в K8s, содержащие один или несколько контейнеров и имеющие собственные IP-адреса;

- Services – сетевые службы, обеспечивающие обмен данными внутри кластера, балансировку, репликацию, обрабатывающие запросы и прочие типовые функции любой Big Data системы;

- System Components — ключевые системные компоненты для управления кластером Kubernetes (сервер API, Kubelet и т.д.).

К любому из вышеуказанных компонентов злоумышленник может попытаться получить несанкционированный доступ, используя уязвимости самой системы Kubernetes, особенности контейнерной технологии или недостатки реализации отдельных библиотек. Реальные примеры эксплуатации каждой такой уязвимости мы приводили в предыдущем материале.

Проанализировав наиболее известные инциденты с нарушением информационной безопасности K8s, можно выделить следующие главные факторы проблем cybersecurity этой системы оркестрации контейнеров:

- сетевой траффик – от развертывания взаимосвязанных контейнеров в чрезмерно удаленных друг от друга кластерах (облаках) до отсутствия шифрования TLS;

- локальные уязвимости отдельных компонентов – от ОС хостовой системы, где развернуты контейнеры, до библиотек, с использованием которых написана система оркестрации;

- человеческий фактор – недостаточно аккуратная настройка контролируемого DevOps-окружения: несогласованные политики управления пользователями, отсутствие ограничения ресурсов для контейнеров, использование скомпрометированных образов, несвоевременные обновления [2];

Главные проблемы безопасности контейнеров в Big Data

С учетом вышеотмеченных факторов, перечислим ключевые проблемы информационной безопасности контейнерных технологий в Big Data системах на примере Kubernetes и Docker:

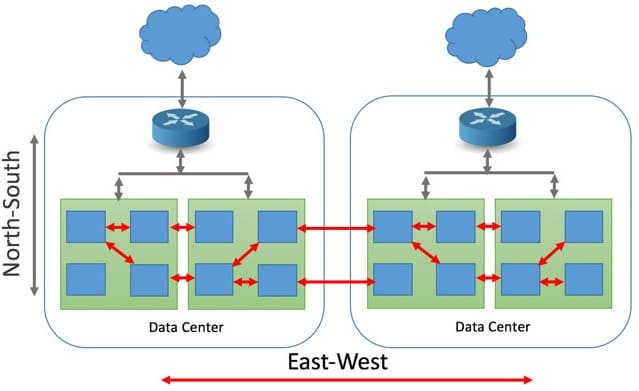

- чрезмерное увеличение сетевого трафика из-за большой удаленности взаимодействующих контейнеров может использоваться злоумышленниками для реализации DDoS-атак. Если элементы одного логического кластера динамически развернуты в нескольких независимых друг от друга и разных по физическому местонахождению облаках, это значительно увеличивает трафик обмена данными ними. Эта проблема получила название «Explosion of East-West Traffic», «Взрыв трафика Восток – Запад» [1].

- несанкционированные (неавторизованные) соединения между подами одного кластера, когда скомпрометированные контейнеры Kubernetes могут взаимодействовать с другими, запуская хакерскую атаку. Предупредить такое можно с помощью механизмов фильтрации соединений на 7-м уровне модели OSI (уровне приложений) [1].

- компрометация контейнера, когда приложения становятся уязвимы из-за использования неверной конфигурации (security misconfiguration) для всех контейнеров Kubernetes и Docker внутри Big Data кластера. Например, манипуляции внутренней коммутацией, управлением процессами или доступом к файловой системе [1].

- использование скомпрометированных образов, например, для автоматизированных сборок Docker, что может привести к потере данных или запуску вредоносного ПО [2].

- отсутствие, неверная настройка или некорректное использование типовых средств обеспечения безопасности: сетевых экранов, ключей шифрования, сертификатов безопасности, сетевых политик и моделей управления доступа, инструментов аутентификации и авторизации, способов логической и физической изоляции кластеров [3].

Для решения этих и других проблем информационной безопасности контейнеров в Big Data системах DevOps-инженеры используют специализированные средства мониторинга и автоматизированного управления cybersecurity. Еще широко применяются некоторые приемы сетевого и системного администрирования: шифрование TLS, управление доступом на основе ролей (RBAC), firewall, сторонняя двухфакторная аутентификация, ограничение привилегий и другие методы, о которых мы расскажем в следующей статье. Также вопросы обеспечения безопасности больших данных в корпоративном хранилище (Data Lake) Hadoop и других кластерных решениях (Kafka, Spark, HBase, Kubernetes), рассматриваются в нашем курсе DSEC: Безопасность озера данных Hadoop – специальная образовательная программа лицензированного учебного центра обучения и повышения квалификации ИТ-специалистов для руководителей, аналитиков, архитекторов, инженеров и исследователей Big Data в Москве.

Источники