Содержание

Продолжая разговор про Elastic Stack, сегодня мы рассмотрим проблемы cybersecurity в Elasticsearch: разберем самые известные утечки данных за последнюю пару лет и поговорим, кто и как обнаруживает подобные инциденты. Читайте в нашей статье, какие средства используют «белые хакеры» для поиска уязвимостей в Big Data системах и что общего между Росгвардией и Microsoft.

Самые известные утечки данных с Elasticsearch за последние 3 года: 9 крупных кейсов

Одним из главных недостатков Elasticsearch (ES) является отсутствие встроенных средств обеспечения информационной безопасности, таких как система авторизации и ограничения прав доступа. После установки движок по умолчанию связывается с портом 9200 на все доступные интерфейсы, что открывает доступ к базе данных [1]. Эта уязвимость хороша известна злоумышленникам и активно ими используется.

В частности, с марта 2020 года взломано более 15 тысяч серверов ES, которые не были защищены паролем. Атаки осуществляются с помощью скрипта, который сканирует интернет в поисках открытых серверов Elasticsearch. Обнаружив незащищенную базу данных, скрипт подключается к ней, пытается удалить содержимое и создает новый пустой индекс [2].

Также в марте 2020 года из облачной платформы автоматизации рекрутмента Potok.io утекли более 5 миллионов записей, содержащих персональные данные соискателей работы. Это произошло по причине отсутствия защиты на ES-копии поискового индекса сервиса из-за последовательности непредусмотрительных действий сотрудников в процессе миграции на более защищенную площадку согласно требованиям GDPR. Впрочем, представители компании отмечают, что в этом инциденте чувствительная личная информация не была затронута, а анализ логов показал низкое количество скачиваний первоначальной версии базы данных. В индексе находились данные, которые в той или иной степени были доступны и размещены на различных онлайн-площадках для поиска работы [3].

В феврале 2020 года из-за незащищенного сервера ElasticSearch в публичном доступе оказались более 123 милллионов записей о клиентах и сотрудниках компании Decathlon – французской сети спортивных гипермаркетов для всей семьи. Среди утекшей информации были незашифрованные электронные письма и пароли клиентов, журналы API, личные данные сотрудников (сведения о трудовом договоре, даты рождения, номера свидетельств социального страхования и пр) [4].

Еще в феврале 2020 года в сети был обнаружен открытый сервер ElasticSearch крупной российской IT-компании «Инфотех Груп», которая предоставляет отраслевые решения промышленного интернета вещей и предиктивной аналитики для частных и государственных организаций. В рамках этой утечки на незащищенном ES-сервере было более ГБ данных: 1600 индексов из 343 480 600 записей: логины (электронная почта) и пароли CRM-системы клиентов «Инфотех Груп», включая охранные предприятия Росгвардии [5].

В январе 2020 года данные около 250 миллионов клиентов Microsoft оказались в открытом доступе из-за неправильной настройки СУБД Elasticsearch. Параметры ES были установлены так, что вся информация из каталога (адреса электронной почты, IP-адреса и сведения об оказанной пользователям техподдержке) была доступна для просмотра всем желающим [6].

В декабре 2019 года в открытом доступе обнаружилось около 2,7 млрд электронных адресов и более 1 млрд незашифрованных паролей к ним из незащищенной базы данных Elasticsearch. Утекшая информация содержала сведения о пользователях сразу нескольких китайских компаний: NetEase, Tencent, Sohu и Sina [7].

В марте 2019 года в открытом доступе оказался сервер Elasticsearch с логами медицинской IT-системы сети лабораторий «Центр молекулярной диагностики» (CMD), откуда можно было получить ФИО, пол, даты рождения пациентов, ФИО врачей, стоимость исследований, данные исследований, файлы с результатами скрининга и многие другие личные данные. Общий размер логов превышал 400 Мб, включая более миллиона записей. В качестве основания утечки компания CMD указала ошибку передачи конфиденциальной информации в техническую базу по причине человеческого фактора [8].

В январе 2019 года в открытом доступе оказался ES-кластер американской компании Ascencion с базой данных объемом 51 ГБ. Утекшая информация включала 24 миллиона банковских документов, в т.ч. записи о займах и ипотеках по клиентам нескольких крупных банков: CitiFinancial, Wells Fargo, CapitalOne и др. В итоге в сеть попали персональные данные клиентов: имена и фамилии, сферы деятельности, даты рождения, адреса, телефоны, номера социального страхования и банковских счетов, а также сведения о кредитах [9].

Из наиболее крупных утечек 2018 года, связанных с Elasticsearch, стоит отметить открытый сервер с 73 Гб, включающих персональные данные на почти 57 миллионов граждан США: имя и фамилию, домашний адрес, страну, индекс, номер телефона и IP-адрес. Тогда же была обнаружена незащищенная ES-СУБД из почти 25 миллионов записей на компании, включая их названия, индексы, точные координаты (широту и долготу), информацию о переписных участках, телефонные номера, сетевые адреса, email, число сотрудников, сведения о доходах, коды NAICS, SIC и прочая конфиденциальная информация [10].

Кто и как обнаруживает утечки Big Data: белые хакеры и их методы

Обычно подобные инциденты с открытыми ES-серверами обнаруживаются специалистами по информационной безопасности, которые сканируют интернет на предмет поиска на предмет поиска открытых портов. В случае Elasticsearch это порт 9200.

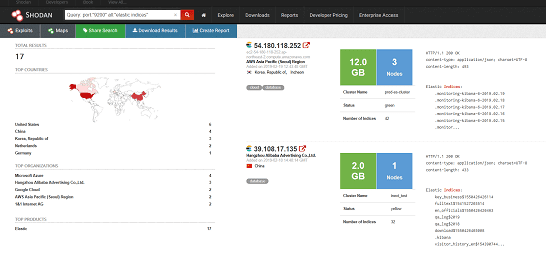

Например, запрос «port:»9200″ all:»elastic indices»» в специальном поисковике Shodan выдаст целый перечень ES-СУБД со всеми подробностями об их размере, количестве узлов, IP-адресе и локации. Shodan – не единственное средство поиска открытых баз. Существуют и другие подобные программы, например, LeakLooker, Lampare, BinaryEdge, Censys и т.д. Кроме простого поиска с помощью поисковой строки, их платные версии включают API-интерфейсы и множество разнообразных фильтров: по стране, размеру базы данных и пр. [11].

Из наиболее известных исследователей информационной безопасности по обнаружению открытых серверов Elasticsearch стоит упомянуть Боба Дьяченко (Bob Diachenko), который сотрудничает с международной организацией Hacken Proof. Головной офис Hacken Proof находится в Таллинне, а офис исследований и разработок — в Киеве. Эта компания объединяет так называемых «белых хакеров» со всего мира, которые занимаются баг-хантингом: ищут уязвимости, но не с целью их зловредного использования, а для улучшения информационной безопасности и защиты данных. Также эти ИБ-специалисты зарабатывают на корпоративных аудитах cybersecurity, обнаруживая уязвимости и рекомендуя меры по их устранению [12].

А вот критической уязвимости CVE-2021-44228 в библиотеке Apache Log4j, которая была обнаружена в декабре 2021 года, ES не подвержен, в отличие от многих другие Big Data фреймворков. Подробнее об этом мы рассказываем здесь.

Аналитика больших данных для руководителей

Код курса

BDAM

Ближайшая дата курса

20 апреля, 2026

Продолжительность

24 ак.часов

Стоимость обучения

76 800

В следующей статье мы рассмотрим меры предупреждения утечек данных с ES-серверов. А все технические подробности, как обеспечить информационную безопасность кластера Elasticsearch и других средства сбора и анализа больших данных в своих проектах цифровизации, вы узнаете на практических курсах по администрированию и эксплуатации Big Data систем в нашем лицензированном учебном центре повышения квалификации и обучения руководителей и ИТ-специалистов (разработчиков, архитекторов, инженеров и аналитиков) в Москве.

Источники

- https://ru.bmstu.wiki/Elastic_Elasticsearch

- https://www.securitylab.ru/news/506377.php

- https://infobezopasnost.ru/blog/news/dannye-platformy-dlya-rekruterov-potok-io-utekli-v-set/

- https://www.tadviser.ru/index.php/Компания:Декатлон_(Decathlon)

- https://infobezopasnost.ru/blog/news/obnaruzhen-elasticsearch-s-dannymi-infoteh-grup/

- https://www.tadviser.ru/index.php/Статья:История_Microsoft

- https://www.tadviser.ru/index.php/Статья:DLP:_громкие_утечки_информации

- https://habr.com/ru/post/451678/

- https://www.securitylab.ru/news/497613.php

- https://xakep.ru/2018/11/30/leaky-elasticsearch-server/

- https://www.devicelock.com/ru/blog/obnaruzhenie-otkrytyh-baz-dannyh-mongodb-i-elasticsearch/

- https://www.hackenproof.com/about

1004

1004